Из-за уязвимости в Sparkle Updater множество приложений оказались под угрозой взлома

У желающих любыми способами перехватить управление чужих Маков появилась ещё одна лазейка. Последняя громкая история, напомним, была связана с поддельным Xcode, который китайские разработчики активно загружали из-за более высокой скорости скачивания. А сейчас девелоперы рискуют пострадать от другого профессионального инструмента, Sparkle Updater, ориентированного на автоматическую рассылку обновлений.

Sparkle Updater не прописан в Mac App Store, однако к его услугам постоянно обращаются разработчики, которые не хотят, чтобы пользователи их продуктов возились с обновлениями вручную. Суть проблемы скрылась не в самом его коде, а в WebKit и JavaScritpt: автоматические апдейты зачастую отправляются по незащищённому протоколу HTTP, иногда сами девелоперы не указывают HTTPS, из-за чего за счёт простой «атаки посредника» злоумышленник легко перехватывает XML-файл с описанием обновлений и заменяет его на нечто более зловещее.

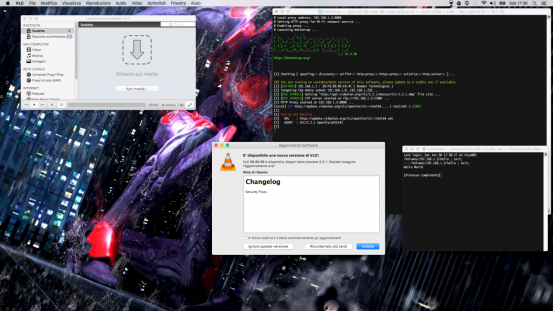

Можно смело утверждать, что в зоне риске находятся VLC, Camtasia, uTorrent, DuetDisplay и Sketch, однако реальный список уязвимых приложений будет куда больше. «И что же делать разработчикам?» — спросите вы. Судя по всему, искать решения, которые сертифицированы Mac App Store, а не использовать сторонние средства. Тогда, по крайней мере, Apple придётся брать ситуацию в свои руки.